домашняя виртуализация, Proxmox (продолжение)

ранее я описывал выбранную платформу для виртуализации: https://voronin.one/all/domashnyaya-virtualizaciya-asus-pb62/

Сейчас остановимся на программной части

мой выбор пал на систему Proxmox https://www.proxmox.com/en/

Рассмотрим плюсы/минусы и тонкости установки

Дистрибутив распространяется в виде iso образа, за основу взят Debian (удобно для любителей ubuntu, как я)

Установку лучше проводить сразу в своей сети, т. к. сетевые настройки, полученные от DHCP сервера станут статическими и при перемещении устройства, придётся «потанцевать с бубном». Предупреждение от меня лично, я раскатал систему на работе, а потом принёс домой и пришлось немного попотеть.

первый вход в систему осуществляется через web-Интерфейс по адресу: https://ваш_ip:8006

логин: root

пароль: который указали при установкеТеперь внимание!

Следующие действия необходимо сделать из командной строки (авторизуемся по ssh, логин и пароль см. выше)

ходить под рутом — это моветон, создадим нового пользователя в системе и назначим ему права управления сервером виртуализации, для этого

adduser user_nameсразу делаем его судоером

adduser user_name sudoдобавляем его в список пользователей pve

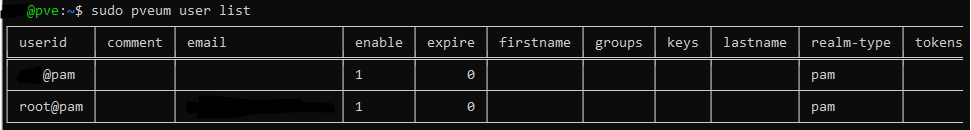

pveum user add user_name@pamпроверяем список

pveum user list

назначаем пользователю права администратора в системе Proxmox

pveum acl modify / --roles Administrator --users user_name@pamотлично! теперь поправим файл с репозиторием, иначе нам недоступны будут deb пакеты

сначала убираем «pve-enterprise.list», он требует платной подписки

sudo mv /etc/apt/sources.list.d/pve-enterprise.list /home/user_nameи прописываем новый источник пакетов

nano /etc/apt/sources.listи дописываем в конце

#pve

deb http://download.proxmox.com/debian/pve bullseye pve-no-subscriptionтеперь можем обновить список пакетов и обновить систему, так же не забудьте установить sudo, я же для своего удобства поставил MC

apt update

apt upgrade

apt install sudo mcПомните, все эти манипуляции мы проделывали соединившись по ssh как root. Это не безопасно, теперь мы будем подключаться под созданным выше пользователем, а возможность удалённого подключения под рутом — отключим.

открываем в nano конфиг sshd

nano /etc/ssh/sshd_configи меняем следующее

#Authentication

AllowUsers user_name

PermitRootLogin noсохраняем и рестартим службу ssh

service ssh restartГотово