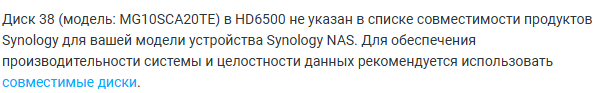

Многие уже столкнулись с ошибкой совместимости дисков сторонних производителей с новыми моделями серверов synology. Да, это новая политика для продвижения OEM дисков, производимых под своим брендом.

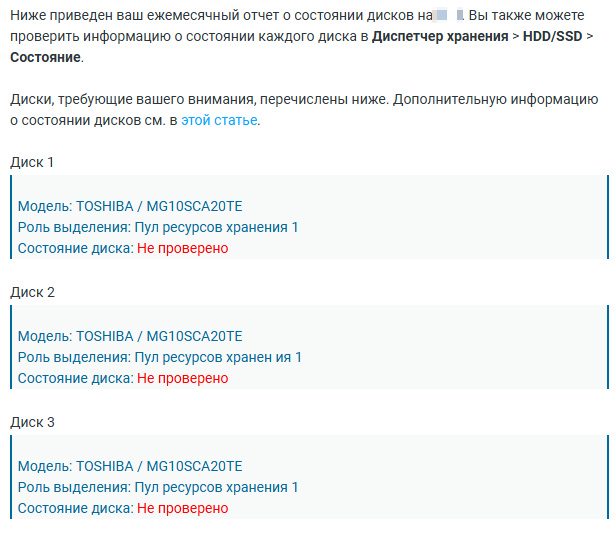

Экономя до 30% стоимости на покупке и ставя диски не synology мы теряем возможность мониторинга smart.

Ежемесячных отчётов и т. д.

и критично это становится, когда мы используем не домашние решения, а большие серверы с дисками SAS, тут разница стоимости дисков может превышать и 500 тыс. руб.

Зато теперь, благодаря, Дейву Расселу у нас есть возможность «подружить» диски сторонних производителей с нашим сервером.

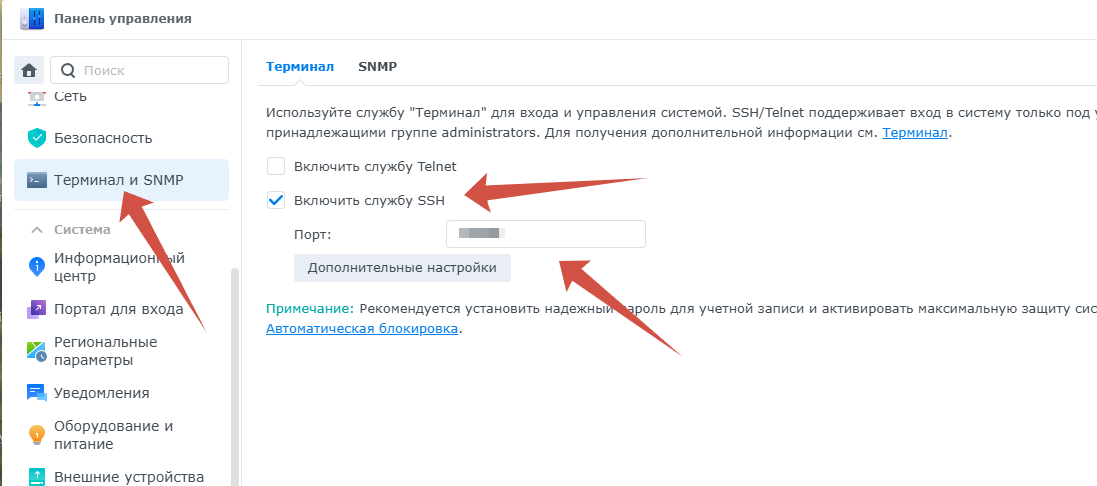

Для применения исправления, нужен доступ к серверу через SSH. Чтобы его включить перейдите в «Панель управления» -> «Терминал» и установите галочку напротив «Включить службу SSH», обязательно смените 22 порт на свой уникальный (49152-65535).

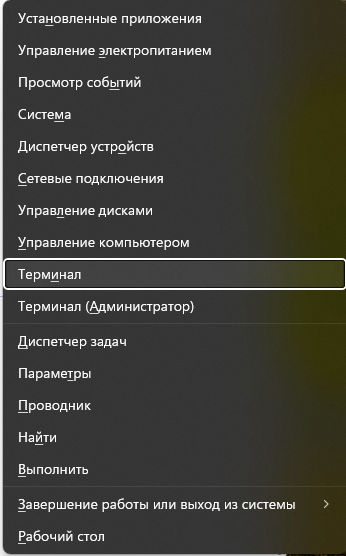

далее подключаемся по SSH (в linux и так понятно) в windows откройте терминал Win+X

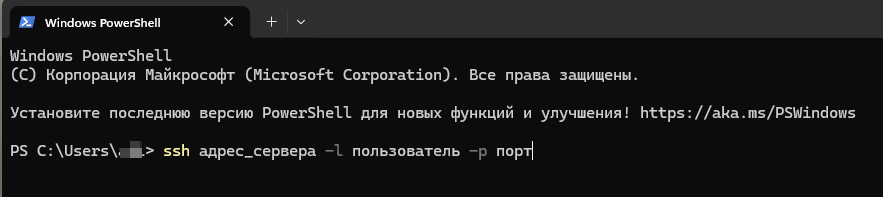

подключитесь к серверу

- адрес_сервера — это имя или ip адрес вашего сервера

- пользователь — это логин администратора сервера (именно дефолтного администратора)

- порт — порт, который назначили службе SSH (см. выше)

после подключения перейдите в режим администратора (укажите пароль пользователя)

sudo -i

теперь создаём папку opt и скачиваем скрипты

mkdir -m775 /opt

cd /opt

curl -O "https://raw.githubusercontent.com/007revad/Synology_HDD_db/refs/heads/main/syno_hdd_db.sh"

curl -O "https://raw.githubusercontent.com/007revad/Synology_HDD_db/refs/heads/main/syno_hdd_vendor_ids.txt"

chmod 750 /opt/syno_hdd_db.sh

выполните скрипт для обновления базы данных дисков

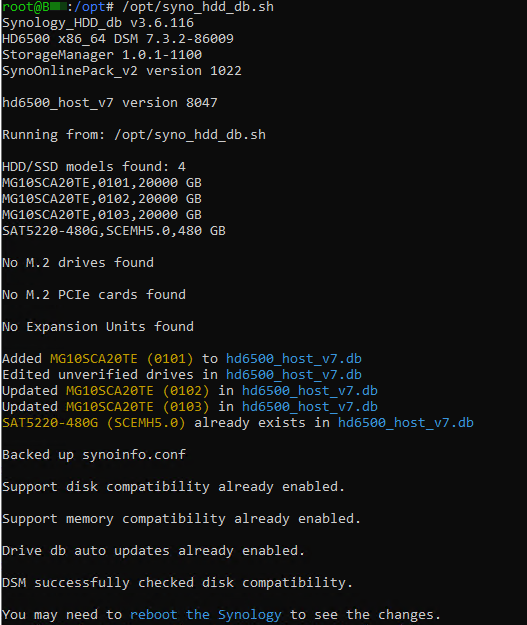

/opt/syno_hdd_db.sh

скрипт сам определит модель сервера, версию DSM, установленные диски и пропишет их в лист совместимости

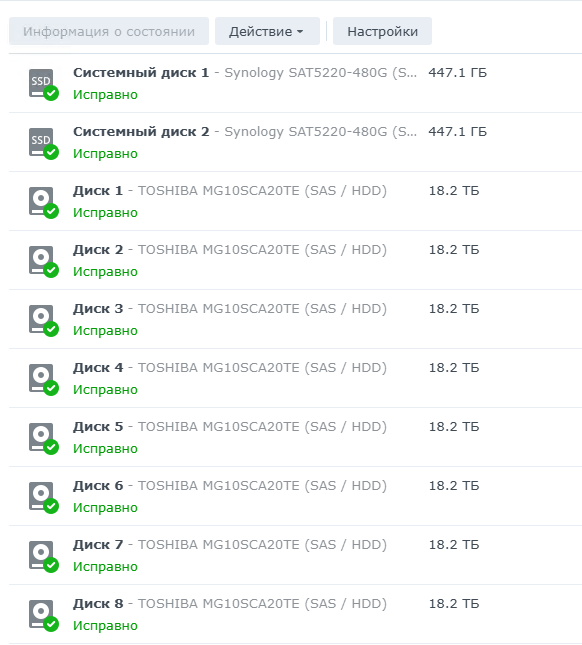

и практически сразу диски станут «зелёными»

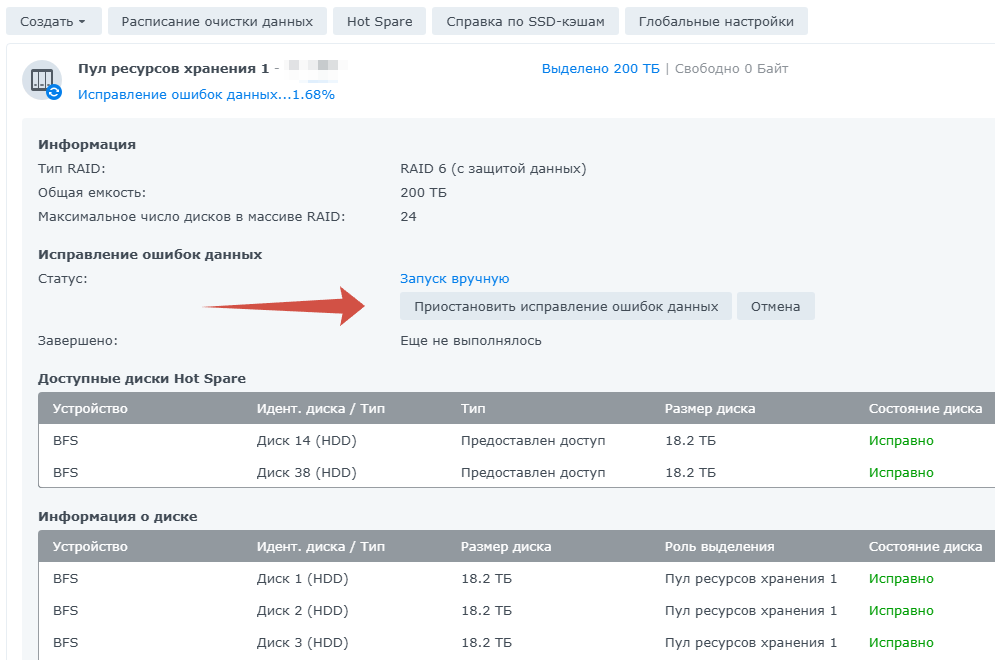

рекомендую запустить «исправление ошибок данных», чтобы всё было идеально